DDoS 공격

| 도구 | Trinoo | TFN | Stacheldraht |

| 암호기능 | UDP Flood | UDP, ICMP, SYN Flood, Smurf | UDP, ICMP, SYN Flood, Smurf |

| 통제 주체 | 없음 | 없음 | 가능 |

| Attack <-> master | 27665/TCP | Telnet등 방법 (별도의 연결 없음) |

1660/tcp (암호화) |

| Master <-> Agent | 27444/UDP | ICMP echo Reply | ICMP Echo Reply 65000/tcp |

| Agent <-> Master | 31335/UDP | ICMP Echo Reply | ICMP Echo REply |

Mirai 악성코드

- 사물인터넷(IoT)에 기생하여 DDoS 공격과 같은 것을 수행

- 리눅스 기반으로 제작된 소스코드는 크로스 컴파일을 통해 다양한 CPU 환경에서 동작하도록 된다. 이로 인해 대부분의 IoT 장비가 공격의 대상이 된다.

- 취약한 임베디드 스캐닝 접속 --> 접속 후 악성코드 전파 --> 취약한 타 기기로 감염 시켜 봇으로 만듦 --> 봇넷을 이용해 DDoS 공격

Botnet (봇넷) 공격

- DDoS인데 C&C 서버 없이 특정 조건(논리폭탄)이 되면 좀비 PC가 공격 수행 하기도 한다.

- botnet은 악성코드에 감염된 pc들이 서로 네트워크를 형성 하는 것 이라고도 한다.

Slowloris Attack (DDoS)

- 웹 서버와 다수의 커넥션을 연결 후에 비정상적인 HTTP 헤더를 천천히 전송하여 웹 서버의 커넥션 자원을 고갈시키는 공격

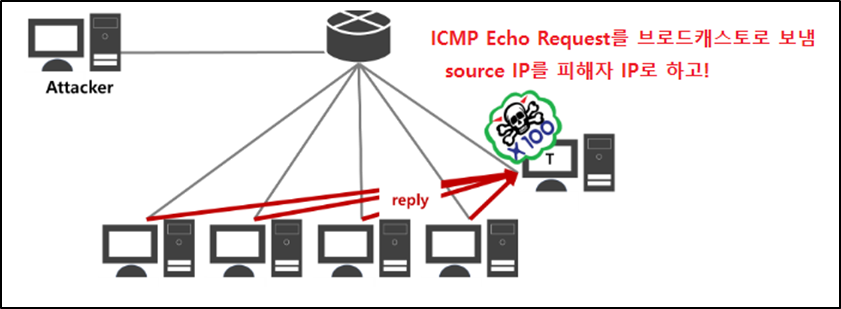

Smurf (스머프, DDoS)

- ICMP 브로드캐스트를 사용하여 전체 네트워크에 ICMP 프로토콜을 보낸다.

- ICMP Redirection을 이용.(=라우터에서 적정 경로를 확인하고 경로를 정함)

- 피해자의 IP로 ICMP Echo Request를 브로드캐스트하면 reply가 피해자로 가서 DDoS공격됨.

- 대응 방법 – 라우터에서 ICMP echo request가 브로드캐스트로 들어오면 응답 않도록 설정!!

DRDoS

- TCP Half Open Scan을 악용한 것으로 반사공격

TearDrop ( 패킷 단편화 )

CC ( Cache Control )

- HTTP header에 Cache-Control 옵션 값을 no-cache로 설정하여 요청하면 항상 최신 페이지를 요청하여 부하를 발생

Ping of Death

- 일정 크기 이상의 ICMP 패킷을 보내 시스템을 마비시킴

- 65,500 바이트로 설정하여 ping을 보내 MTU 크기 만큼 분할 시킴.

Tear Drop

- TCP 패킷의 오프셋 필드 값을 중첩하여 보내 시스템에 전송하여 서비스를 마비시킴

Slow HTTP Read DoS

- TCP 윈도우 크기를 조작하여 공격

반응형

'보안&네트워크 > 보안' 카테고리의 다른 글

| 리버싱 할 때 Debug와 Release (0) | 2022.01.17 |

|---|---|

| DNS 공격과 방어 (0) | 2022.01.12 |

| 무선랜 보안 기술 (0) | 2022.01.12 |

| 무선랜 보안 프로토콜 (0) | 2022.01.12 |

| 힙 (heap) 관련 공격 (0) | 2022.01.12 |

댓글